公開日:2015/03/06

去年のPOODLE攻撃に続いてSSLの脆弱性が公開された。

FREAK攻撃。

Factoring attack on RSA-EXPORT Keysの略らしい。

ん?順番に読んだらFAREKじゃないか( ゚д゚)

RSA-EXPORTは暗号化の種類の1つ。

現代では簡単に解読されるレベルの弱い暗号らしい。

SSL通信で使う暗号の種類は、プロトコルと同様、SSL通信を行うブラウザとサーバの双方で有効になっているものの中から決定される。

これを強制的にRSA-EXPORTを使わせて、弱くなった暗号を解読するというのがFREAK攻撃。

この攻撃はブラウザとサーバのどちらかがRSA-EXPORTを無効にしていれば防ぐことができる。

POODLE攻撃をSSL 3.0を無効化して対策したように、今回も暗号化方式(Cipher Suite)を無効化できれば解決。

サーバ側は設定ファイルでCipher SuiteからRSA-EXPORTを除外すればOK。レンタルサーバの場合、さわることができないけど(:3_ヽ)_

問題なのはブラウザ側。Cipher Suiteを自分で設定することはできなそう。

現状RSA-EXPORTが有効になっているブラウザについては、無効化するアップデートが提供されるのを待つしかない。

サーバ、ブラウザがFREAK攻撃に対策できているかはそれぞれ下記のページで確認できる。

サーバのチェック

SSL FREAK Checkで確認できる。

Hostnameにサーバを指定してCheckボタン。

「Vulnerable!」て出たら対策できてないことになる。

「How to eliminate the vulnerability?」を参考に対策するといい。

SSL Server TestはFREAKチェックではないけどCipher Suiteの一覧が確認できる。

ブラウザのチェック

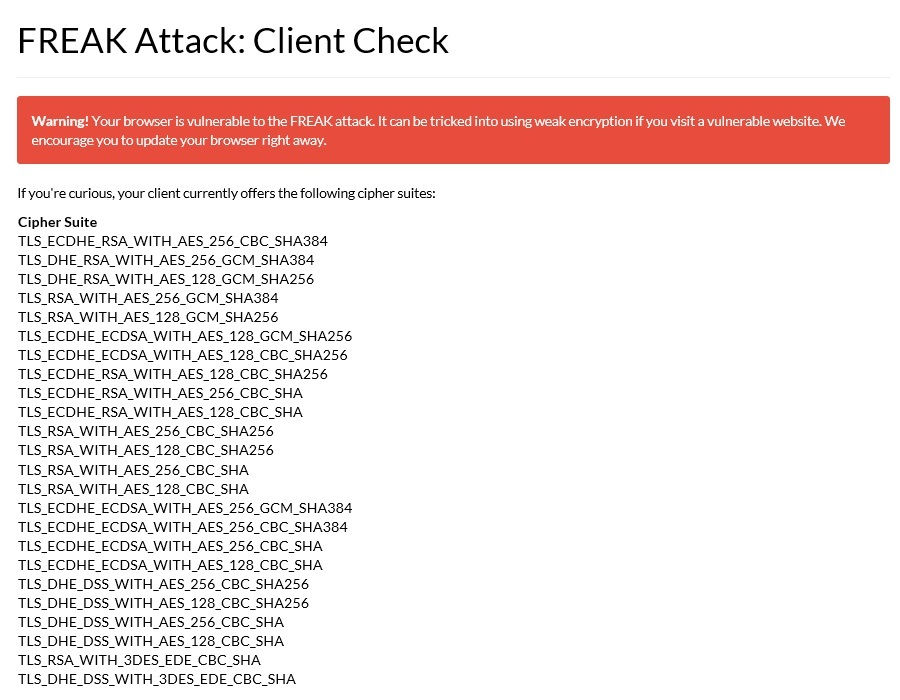

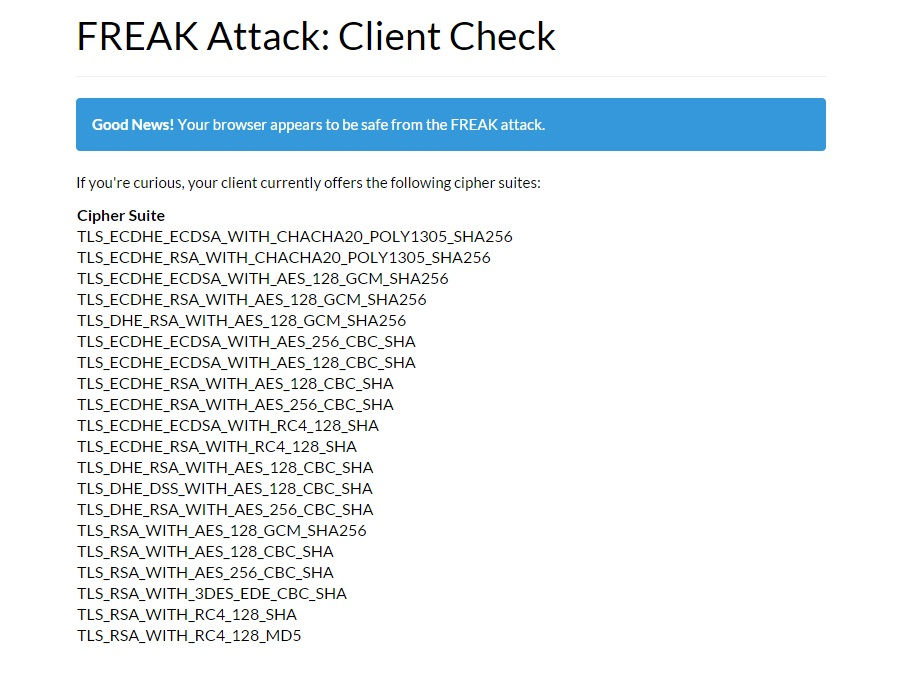

FREAK Attack: Client Checkで確認できる。

ただアクセスするだけでOK。

Cipher Suiteの一覧も確認できる。

「Warning! Your browser is vulnerable to the FREAK attack.」て出たら対策できてないことになる。IE。

「Good News! Your browser appears to be safe from the FREAK attack.」て出たら対策できてることになる。Chrome。

Androidの標準ブラウザとAndoroid版ChromeはどちらもWarning!~だった。

でもIE、Andoroid標準ブラウザ、Andoroid版ChromeのCipher SuiteにRSA-EXPORTらしきものは見当たらない。

Tracking the FREAK Attackの「Clients」てとこで納得。

「but some other TLS libraries have similar problems. 」て言ってるからRSA-EXPORT以外のFREAK攻撃と同等の脆弱性があるCipher Suiteもチェックしてるぽい。

じゃあ結局どのCipher Suiteならセキュアなのか提示してくれよ(:3_ヽ)_

現状はとりあえずChromeを使っておけばFREAK攻撃に対応している。

Appleは来週アップデートを提供するらしい。

IEについてはCipher Suiteを設定する方法を見つけたので別にメモする。